Links

Comentários

- Andreia Zacarias Carvalho Barbosa em A Origem da palavra “MULHER”

- Lei de crimes cibernéticos não punirá hackers do bem - Empresa de Tecnologia da Informação do Ceará em Lei de crimes cibernéticos (PL2793/2011) precisa ser melhorada sob pena de prejudicar nossa defesa nacional.

- Haroldo santos em A Origem da palavra “MULHER”

- Helena em A Origem da palavra “MULHER”

- Gleice em A Origem da palavra “MULHER”

Contas de Telegram Apagadas: considerações de Segurança da Informação para as revelações jornalísticas do Intercept Brasil no caso Vazajato

No dia 19 de junho de 2019, mesmo dia em que o Ministro Sérgio Moro prestava esclarecimentos na Comissão de Constituição e Justiça do Senado Federal, a força tarefa da Lavajato, encabeçada pelo Ministério Público Federal (MPF) de Curitiba, publicou uma nota para imprensa esclarecendo que, diante da detecção de que os procuradores estariam sendo vítimas de ataque cibernético direcionado especificamente ao aplicativo Telegram, algumas contramedidas técnicas de proteção foram tomadas. Pelo que sustenta a nota, essas contramedidas foram tomadas para melhor proteção de dados dos procuradores. O objetivo deste artigo é discutir o impacto dessas contramedidas realizadas pelo MPF no tocante ao caso das revelações publicadas pelo Intercept Brasil.

Para organizar melhor o raciocínio, vamos primeiro construir uma linha de tempo para as contramedidas executadas pelo MPF. Em perícia forense computacional, a técnica de linha de tempo ajuda a estabelecer uma sequência de eventos que muitas vezes parecem confusos e desassociados quando não organizados temporalmente. É como se estivéssemos desemaranhando um novelo de lã. Organizar temporalmente é particularmente importante na questão que estamos discutindo, pois o “quando” foram apagadas as contas de Telegram dos procuradores da Lavajato pode ser muito significativo e revelador quanto às intenções deles. A tabela abaixo tenta estabelecer essa linha de tempo para as contramedidas mencionadas na nota:

| Contramedida | Referência na Nota do MPF | Quando |

|---|---|---|

| Trocar aparelhos e números funcionais | Também, imediatamente após as constatações, e antes que houvesse notícia, pública sobre a investida hacker, a força-tarefa comunicou os ataques à PGR e à Polícia Federal em Curitiba, que, uma vez que não prejudicaria, as linhas investigatórias em curso, orientou a troca dos aparelhos e dos, números de contato funcionais dos procuradores. | Entre abril e junho de 2019. Antes do primeiroartigo do Intercept* |

| Descontinuar o uso e desativar Telegram, com respectivo vapagamento das mensagens | os procuradores descontinuaram o uso e desativaram as contas do, aplicativo “Telegram” nos celulares, com a exclusão do histórico de, mensagens tanto no celular como na nuvem.’ | Não informado na nota. |

| Reativar Telegram | Houve reativação de contas para evitar sequestros de identidade virtual | Não informado na nota. |

*Em abril teria ocorrido o primeiro ciberataque, mas não é claro o que o MPF considera como “notícia pública sobre a investida hacker”, que representa o fim do marco temporal. Portando, consideraremos esse fim como sendo “antes que o Intercept tenha publicado o primeiro artigo”.

Devido aos termos usados pela nota, algumas pessoas, incluindo alguns jornalistas como o caro Plinio Bortolotti, ficaram na dúvida se a força tarefa da Lavajato teria de fato “apagado” as contas do Telegram ou se apenas teriam apagado as mensagens. Possivelmente, essa confusão se deve ao fato da nota ter usado o termo “desativar” para indicar o apagamento de contas. Contudo, o termo “desativar” (deactivate, em inglês) é justamente o jargão usado pelo Telegram para indicar o ato de apagar uma conta. Se lermos a FAQ do Telegram acerca desse tópico, somos orientados a acessar a página de “desativação” para conseguir apagar uma conta. Uma vez apagada a conta, o mesmo número de telefone pode ser reutilizado para realizar uma nova ativação, contudo sem nenhum acesso às mensagens antigas, pertencentes à ativação anterior que foi apagada. Além disso, a nota deixa claro que, posteriormente, os procuradores reativaram suas contas sem possibilidade de recuperação de backup. Essa reativação (sem backup) só ocorre quando a conta foi anteriormente apagada. Portando, é razoável dizer que a nota afirma que os procuradores apagaram suas contas do Telegram completamente, resultando no apagamento das respectivas mensagens. Salta aos olhos, porém, o que a nota não diz, que é o “quando” se deu esse apagamento de contas e, por conseguinte, das mensagens nelas contidas.

A nota da Força Tarefa da Lavajato está escrita de forma que, em primeira leitura, pode-se entender que o marco temporal exposto (depois do primeiro ataque, mas antes da revelação pública das mensagens) se refere a todas as contramedidas citadas. Contudo, uma leitura mais atenta esclarece que apenas a contramedida de troca de aparelhos e números funcionais é que está associada a esse marco temporal. Ou seja, o MPF apenas informa o “quando” para o ato de troca de números e aparelhos, deixando todo o resto (inclusive o apagamento de contas) sem indicação de quando ocorreu. Dessa forma, a nota opta por não dar detalhes de quando de fato houve a desativação de contas no Telegram dos procuradores da Lavajato. Não se sabe, também, se a omissão dessa informação foi intencional ou se foi resultado de algum lapso na produção da nota, mas, ainda assim, o fato da nota ser confusa quanto a essas datas merece destaque. Especialmente, porque o momento preciso no qual foram apagadas as contas dos procuradores é muito significativo. Havendo investigação em curso e, especialmente, havendo enorme interesse público acerca dessas mensagens, porque não preservar as contas intactas? As possíveis justificativas dependem muito do marco temporal, o “quando” as mensagens foram apagadas. Será que apagaram antes de iniciadas as revelações do Intercept ou será que foi depois? Será que apagaram antes de iniciadas as investigações da Polícia Federal (PF), ou será que foi depois? Felizmente, ainda é possível responder a essa pergunta e a resposta está nos metadados.

Metadados são pedaços de informação que estão associados aos nossos dados e que apresentam características importantes a respeito deles, mas não são exatamente o foco principal. A hora de envio ou o destinatário de uma mensagem são exemplos de metadados, muito embora o texto do conteúdo da mensagem seja o foco principal. Assim, existem vários metadados registrados nos servidores do Telegram a respeito de nossas interações com seu serviço de mensagens. Existe um registro que indica quando fizemos nosso primeiro cadastro, existe outro dizendo quando adicionamos um novo contato em nossa agenda, existem metadados para todas as mensagens que enviamos, com hora, data e até o tamanho em bytes da mensagem. A questão dos metadados é o principal calcanhar de Aquiles dos aplicativos de mensagens pois, mesmo usufruindo de técnicas criptográficas avançadas, esses serviços ainda guardam em seus registros esses rastros do que fazemos em suas plataformas. Assim, existe um registro preciso de quando os procuradores usaram o Telegram pela última vez e de quando apagaram suas respectivas contas na plataforma. Está tudo registrado nos servidores do Telegram e é mantido por 12 meses por eles, mesmo quando as contas ou as mensagens são completamente apagadas. Dessa forma, ainda que a informação de quando uma conta no Telegram tenha sido apagada não possa ser produzida de forma direta pelo usuário, essa informação pode ser obtida por meio pericial, sem grandes desafios técnicos, através dos metadados contidos nos servidores do telegram.

Resolvida a questão da linha do tempo, especialmente de quando os procuradores apagaram suas contas, vamos discutir a pertinência dessa estratégia utilizada pelos procuradores (apagar a conta). Será que apagar de imediato a conta do Telegram é a melhor resposta para um ataque cibernético que potencialmente tivesse “clonado” uma conta do aplicativo? A resposta é não. Para entender esse “não”, vejamos o que acontecesse quando apagamos (desativamos) uma conta no Telegram. Quando apagamos nossa conta no Telegram, o que fazemos é apagar nossa identidade na plataforma. Por conta disso, o Telegram também apaga as mensagens que estavam diretamente relacionadas a essa identidade de seus servidores. Isso não significa, porém, que as mensagens sejam apagadas de outros telefones. Na verdade, optar por apagar a conta depois de ter sido vítima de um ataque como esse que teria acontecido com os procuradores da Lavajato é contraproducente. A primeira coisa que deveria ter sido feita deveria ter sido desconectar quaisquer “clones” da conta de Telegram afetada depois de fazer o registro pericial dos endereços IP de acesso desses clones. Concomitantemente, a ativação da verificação de duas etapas também deveria ter sido realizada. Esses procedimentos teriam preservado as evidências periciais do ataque, incluindo a própria conta de Telegram afetada, e seriam suficientes para destruir todos os “clones” que tivessem sido criados, além de apagar quaisquer mensagens privadas que estivessem em cache nesses clones. Se o objetivo é conter um ciberataque de “clonagem” de Telegram, essas são as melhores saídas. Contudo, os procuradores da Lavajato optaram por apagar suas contas no Telegram, uma estratégia inusitada que tem pouco efeito prático para identificar o atacante ou mesmo conter o vazamento de dados roubados. Na verdade, o resultado operacional da estratégia usada pelos procuradores (apagar suas contas no Telegram) diz respeito muito mais a um princípio da segurança da informação conhecido como “não repúdio”. O princípio do “não repúdio” relaciona-se à capacidade técnica de atribuição de autoria a determinado dado ou ação cibernética. É do que Bancos se utilização para impedir que alguns “clientes” neguem (ou repudiem) que fizeram uma compra com cartão de crédito, por exemplo. Nesse caso, o banco assegura o não-repúdio através de um rastro digital de que o cartão de crédito físico foi utilizado, mediante senha pessoal, durante a transação financeira. Esses elementos asseguram, em princípio, que o titular do cartão realizou a transação contestada e, assim, ele não pode “repudiar” a dívida. Quando apaga-se uma conta de Telegram, em suma, o que se faz é destruir a capacidade de aplicação direta do princípio do não-repudio para aquela conta apagada dentro da plataforma. Mais especificamente, apagar uma conta no Telegram faz com que seja removida a identificação do remetente de todas as mensagens já enviadas pela conta. Isso pouco ajuda na contenção do dano cibernético de expor dados sigilosos. As figuras abaixo mostram como ficam mensagens do Telegram que foram “roubadas em laboratório”, depois que a conta de respectiva titularidade foi apagada:

Onde deveria aparecer o identificador do remetente, aparece apenas “conta excluída”. Como podemos ver, o efeito prático resultante de se apagar uma conta de Telegram é dissociar a mensagem enviada da identidade de quem a enviou. Ou seja, o eventual responsável por subtrair as mensagens da Lavajato passa a ter mais dificuldades (apesar de ainda ser possível) em comprovar que tais mensagens vieram dos procuradores. Desse modo, a estratégia de apagar a conta do Telegram protegeria os procuradores apenas pelo sentido de que dificulta a determinação de autoria. Por outro lado, essa mesma estratégia não protege de forma adequada o sigilo dos dados vazados nem muito menos ajuda na determinação pericial da identidade do atacante.

Como discutido ao longo do artigo, o resultado concreto da iniciativa de apagar contas de Telegram, usada pelos procuradores da Lavajato, é, quase que exclusivamente, preservar o sigilo da(s) autoria(s) das mensagens vazadas, já que a identificação do remetente é destruída com o apagamento da conta. Felizmente, existem técnicas que podem ser usadas para atestar a autoria (e até mesmo o conteúdo) dessas mensagens, mesmo dentro deste cenário experimentado pelos procuradores. Tudo vai depender da forma com que as mensagens estão armazenadas atualmente e como elas foram repassadas ao Intercept Brasil. Deixarei essa discussão para um próximo artigo, onde falarei sobre a viabilidade de realização de perícia que possa legitimar as mensagens de Telegram no caso Vazajato, publicadas pelo Intercept Brasil, mesmo na situação onde as contas de Telegram dos procuradores tenham sido apagadas (e mesmo que todas as mensagens tenham sido excluídas dos servidores em nuvem).

Publicado em Outros

Com a tag Apagar Conta do Telegram, dalagnol, Deltan Dalagnol, Desatirvar Conta, Foresne Computacional, Glenn Greenwald, Greenwald, intercept, Intercept Brasil, lavajato, Mensagens, moro, não repúdio, non repudiation, Perícia, segurança da informação, Sergio Moro, telegram, vazajato

Deixe um comentário

Sobre hacker e lavajato: um breve papo sobre a teoria do SS7

Resolvi reativar meu blog pra tentar dar uma luz para os amigos, especialmente os jornalistas, sobre o que está por detrás da teoria do hacker da lavajato que teria se valido de ataques à rede SS7. Essa teoria foi publicada pelo jornalista Pedro Doria em sua coluna “Em busca do hacker que invadiu conversas de Moro”.

O que me chamou atenção no artigo do Pedro foi o seguinte trecho:

Para eles, o que chama atenção é que o hacker conhece bem os protocolos de telefonia. O TCP/IP, os códigos que fazem a internet funcionar, são acessíveis a todos. Mas quem clonou estes celulares demonstrou também conhecimento de SS7, os padrões que ditam o funcionamento das redes de telefonia. Assim, manipulando roaming internacional, escolheu trafegar por operadoras pequenas no Brasil, ao invés das quatro grandes. Não à toa: nas pequenas, os níveis de segurança são mais frágeis.

O que imagino que o Pedro tenha inferido é que o fato de, possivelmente, ter havido uso de técnicas de hacking de SS7, estaríamos lidando com um atacante sofisticado, por assim dizer. Essa não é a única possibilidade, no entanto. Vou tentar desmistificar isso um pouco e vou começar explicando um pouco do que é o SS7.

O SS7 é um conjunto de protocolos de sinalização que servem para o controle de redes de telefonia mundialmente. Fazem a telefonia celular funcionar, coordenando desde chamadas de voz até mensagens de texto. Esses protocolos tem sido desenvolvidos desde a década de 70, com adições paulatinas de novos protocolos e/ou camadas, transformando o SS7 em uma espécie de protocolo Frankenstein. Por conta disso tudo, nunca houve muita preocupação com segurança na construção desses protocolos, até mesmo porque a rede por onde esses protocolos trafegam é apartada das redes tradicionais de internet. Os engenheiros responsáveis pela construção do protocolo tinham sempre a premissa de que a Rede SS7 (rede de sinalização) seria sempre uma rede isolada, portando prescindiria de requintes demasiados de segurança, deixando mais espaço para preocupações relacionadas à tolerância a falhas, por exemplo. O problema é que esse isolamento não se sustentou depois do teste do tempo. E o pior é que, por conta do “roaming” internacional, a rede SS7 se interconectou mundialmente, de forma que acessá-la do Japão te dá poderes no Brasil.

Basicamente, uma vez tendo acesso à rede SS7, um atacante pode, com facilidade, enviar e receber mensagens de texto em nome de qualquer celular no planeta, além de fazer o mesmo com chamadas e até rastrear as coordenadas GPS do aparelho. É muito poder que se consegue quando se explora as vulnerabilidades das Redes SS7. Mas vejam: explorar as fragilidades do protocolo só é possível depois que se consegue interconexão com a rede SS7. Contudo, conectar-se à rede SS7 não é pra todo mundo. É daí que surge a ideia de que, se alguém realizou um ataque associável a falhas do SS7, esse alguém deve ser um “hacker sofisticado”.

Essa idéia, contudo, esquece da dinâmica econômica de soluções de inteligência e do mercado underground de ferramentas de ataque/hacking, onde qualquer pessoa (ou Governo), mesmo não tendo o menor requinte tecnológico, pode adquirir uma solução de espionagem tão sofisticada como ferramentas de ataque baseadas em SS7. Basicamente estamos falando do fenômeno “script kiddie“, que é a gíria hacker para designar o atacante que não entende nada do que está fazendo (não é um hacker) e apenas usa ferramentas pré-fabricadas.

Esse fenômeno de ferramentas prontas para usuários leigos, no caso do SS7, já foi amplamente discutido pela imprensa internacional, onde o principal expoente é a ferramenta Skylocker, desenvolvido e comercializado pela fabricante de soluções de inteligência Verint. Com poucos milhares de dólares, um atacante pode usar o Skylocker para ter acesso à rede restrita SS7, bem como a uma interface de software que explora as vulnerabilidades do protocolo. Usando o Skylocker, dá pra fazer, com muita facilidade, um ataque de sequestro de Telegram através da interceptação do SMS de autenticação, por exemplo. Nem precisa ser hacker, basta um treinamento básico. Mais detalhes do poder do Skylocker podem ser vistos no manual de descrição do produto.

Contudo, não é apenas o Governo que pode brincar nesse playground. Aqui, o cidadão comum também tem vez! Isso porque o acesso à rede mundial SS7 acabou tomando ares muito promíscuos mais recentemente. Existem, por exemplo, redes de telefonia pequenas que vendem acesso à rede SS7 através de sua infraestrutura. Existem, também, os comerciantes do underground (hackers?) que usam a deepweb (Rede Tor) para vender ilegalmente (e de forma anônima) esse mesmo acesso. Nesse caso, com um pouco de esforço de pesquisa (e sorte!) na deepweb e um punhado de bitcoins, você também pode brincar de ser o “hacker aqui“.

Será que foi hacker? Será que não foi? Só sei que nada sei!

Publicado em ataque, cyberattack, Security, segurança

Com a tag 2FA, dalagnol, Greenwald, hacker, hacker aqui, intercept, moro, SMS, SS7, telegram

Deixe um comentário

Remover WannaCry sem pagar resgate

Tenho recebido muitas perguntas de vítimas do último grande cyber ataque mundial capitaneado pelo ransonware WannaCry sobre pagar ou não o resgate para liberar os arquivosh afetados.

Minha orientação nesses casos é nunca pagar o resgate e tentar recuperar os arquivos afetados de outra forma como, por exemplo, usando backups existentes ou, até mesmo, cópias alternativas em pendrives, email, etc.

Não existe garantia de que os atacantes honrarão sua palavra e sempre existe a possibilidade de surgir, logo em seguida, um Decryptor, que é uma ferramenta que serve para descriptografar os arquivos afetados sem pagar o resgate. Essa ferramento aparece como resultado do trabalho de pesquisadores de segurança que conseguem recuperar a chave usada pelo malware no processo criptográfico de sequestro dos arquivos.

No caso do WannaCry, essa ferramenta, inclusive, já apareceu. Quem tiver a necessidade de usá-la, poderá encontrar orientações em https://github.com/aguinet/wannakey (em inglês).

A tranquilidade é vital nesses momentos de crise para tomarmos a decisão mais acertada.

Publicado em ataque, cibernetico, cyberattack, malware, ransonware, segurança, virus, WannaCry

Deixe um comentário

Esteganografia no TrueCrypt: possível mensagem secreta revela os reais motivos do fim

Acabo de ler pelo Twitter do amigo Sandro @Suffert um texto postado no PasteBin (http://pastebin.com/9catw4X7) que quero divulgar em português também.

Trata-se de uma possível mensagem esteganográfica na atualização recente da página oficial do TrueCrypt que trouxe à tona o fim do projeto sem explicações claras do real motivo.

Essa mensagem esteganográfica esclareceria os reais motivos do fim do projeto.

Vamos lá. A parte central da atualização do site é a mensagem que diz para pararmos de usar o TrueCrypt porque possivelmente existem falhas de segurança ainda não corrigidas. O original em inglês é exatamente assim:

“Using TrueCrypt is not secure as it may contain unfixed security issues”

Vamos isolar as primeiras letras de todas as palavras:

(U)sing (T)rueCrypt (i)s (n)ot (s)ecure (a)s (i)t (m)ay (c)ontain (u)nfixed (s)ecurity (i)ssues

Se juntarmos essas letras iniciais, teremos:

utinsaimcusi

Agora é só encontrar a separação correta entre as letras e o resultado final é:

uti nsa im cu si

Essa é uma frase em latim que traduzida para o português fica assim:

“Se eu quiser usar a NSA”

Ou seja, um claro aviso de que o fim do projeto tem a ver com a NSA.

Se essa mensagem não for mera coincidência, o que é muito improvável na minha opinião, a NSA deve ter obrigado os desenvolvedores do TrueCrypt a sabotar o software de forma que a espionagem de dados criptografados fosse possível. Nesse cenário, os desenvolvedores preferiram abortar tudo (parecido com o LavaBit) do que serem cúmplices desse desserviço à humanidade. Ou seja, quaisquer versões do TrueCrypt lançadas desde esse anúncio de fim de projeto (7.2 em diante) devem ser consideradas “grampeadas” pela NSA. É possivel que as versões antigas (até a 7.1a) ainda sejam seguras, mas nada garante que esse aviso não tenha sido para todas as versões do TrueCrypt.

Publicado em Outros

18 Comentários

Disabling Chat History Not Possible in Gmail Anymore, NSA Approves

UPDATE: It seems this has been discussed in Google’s product forum since may.

Let me start by saying that the NSA bit in the title is only a joke that might as well be true given the current circumstances. Despite that, it is worrying that it is now impossible to completely disable chat history in Google’s chat services.

Last May, Google revamped its chat platform, moving from gTalk to Hangouts. Google still allows non-accepting users to go back to the old system. The problem is that now both systems do not have any option that would allow users to disbale chat history completely. I know for a fact that gTalk used to have this feature, which by the away it is still illustrated in Google’s Official documentation even though isn’t available anymore.

Below we can see Hangouts’ chat settings screen, presenting only an option to disable the entire chat service.

The same thing happens if we revert back to the old system. We can see no option to disable chat history in gTalk’s chat settings screen:

I don’t know if hangouts used to have this option before, but the important thing here is that neither gTalk nor Hangouts has it as of now.

I can’t see the reason for that, unless Google is trying to force users into giving more private information against their will.

I hope this is reverted back the way it was.

Publicado em Outros

3 Comentários

A Origem da palavra “MULHER”

A Origem da palavra “MULHER” (de Pablo Ximenes)

A palavra “MULHER” tem origem do latim “MULIER” , que significava o mesmo, ou seja, “mulher”, especialmente as casadas. “MULIER”, por sua vez, já é uma derivação de outra palavra latina, “MOLLIOR”, que é o superlativo relativo de “MOLLIS” que, em fim, é o latim para “mole”. Isso mesmo, “mole”! Como em molenga, fraco, sem consistência, etc.

Como vemos, a injustiça contra a mulher começou muito antes de sequer aprendermos seu nome. Tem sido chamada de “sexo frágil” na própria raiz da palavra. É por isso que hoje, 8 de maço, é um dia importante. É importante para resignificarmos o sentido de mulher. Para lembrarmos dos sacrifícios que fazem e que sofrem todos os dias para cuidar de nós homens e até de si mesmas.

Esqueçamos desse latim arcaico. A partir de hoje, 8 de Março, “MULHER” é sinônimo original de “AMOR”, algo que de tão mole, tão suave, tão tenro, vence tudo nesse mundo tão injusto, como água insistente em pedra tão dura.

Deixo aqui um singelo poema que compus para minha mulher, Patrícia Mello, em homenagem ao dia da mulher e estendo a homenagem a todas vocês. Feliz dia da Mulher!

POEMA:

Para Patrícia

Feito menino no berço

Eu fico envolto em ti

Levado pelos teus braços

Imerso em teu conduzir

Zangada, mansa, calada

De todo jeito bem me quer

Improviso meu sonho ao teu lado

Abraçando o que der e vier

Digo em certeza amadora

Amo você sem esconder

Meu peito tem dona agora

Um tanto de mim em você

Lembra pra sempre de hoje

Hoje, que eu quis te dizer

Eu te amo, meu bem, de verdade,

Rindo à toa, assim vou viver

– Pablo Ximenes

Publicado em Outros

Com a tag 8 de março, 8/03, dia internacional da mulher, dia internacional das mulheres, mulher, poema, poesia

8 Comentários

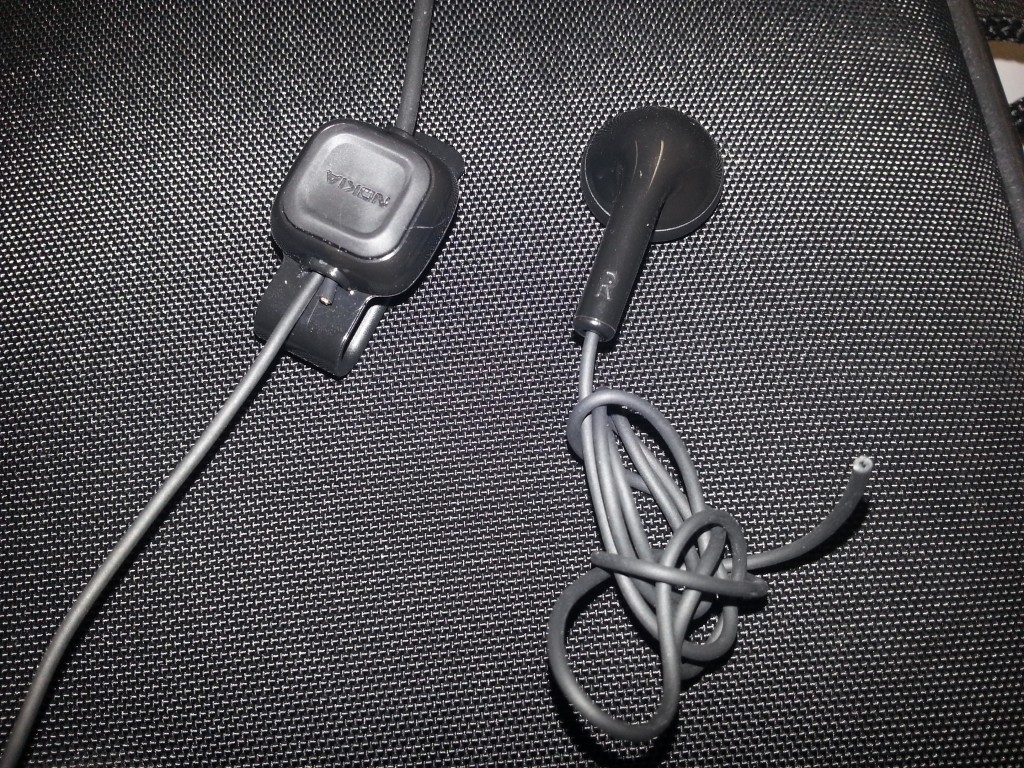

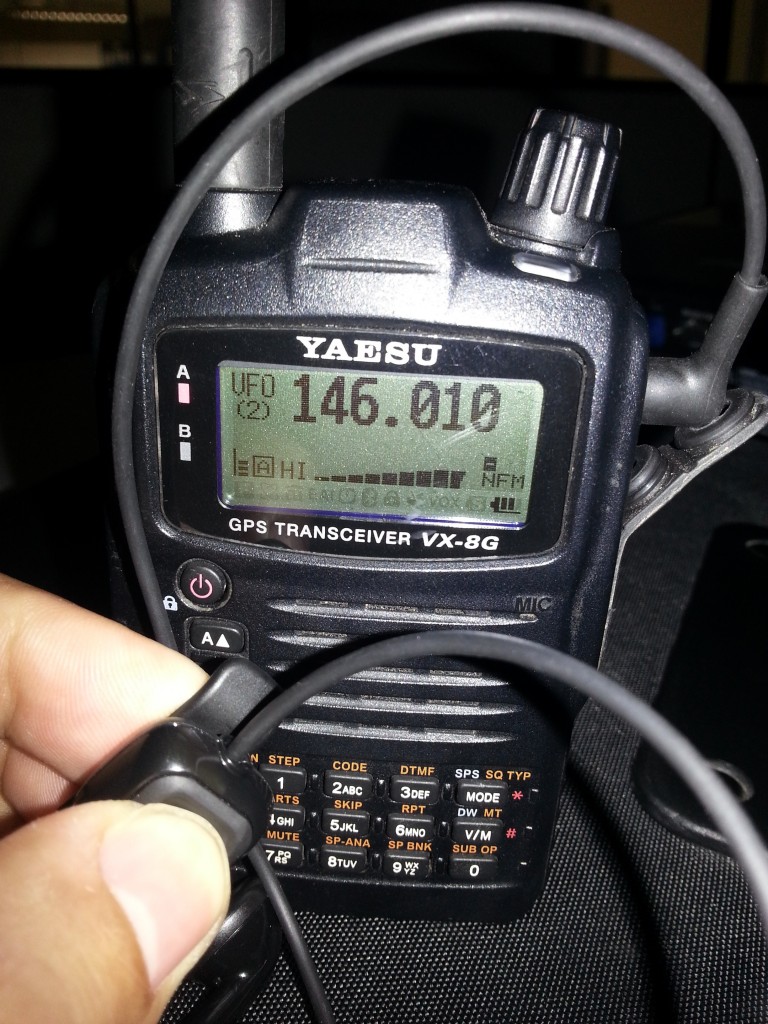

Microfone de Lapela feito em casa para o HT YAESU VX-8GR (MH-37A4B)

Compartilho uma curiosidade que encontrei por acaso.

Recentemente adquiri um rádio HT, o YAESU VX-8GR e estava procurando um microfone de lapela para ele, referência MH-37A4B.

Todos os modelos que achei estavam muito caros e, como eu não pretendia falar no rádio agora, adiei a compra.

Pois bem, ao testar alguns fones antigos de celular que tinha engavetados, acabei descobrindo que um da Nokia funcionava direitinho, com pinagem correta, inclusive com o PTT habilitado. Era o Nokia Stereo Headset WH-102 WH102 3.5mm. A única observação é que a perna direira do fone (Right – R) não funciona adequadamente já que a entrada do rádio é projetada pra ser mono. O que fiz foi cortar a perna direita do fone, deixando apenas o Left. Isso não seria necessário para que funcionasse, apenas não quiz ficar com aquela perna inútil balançnado no meu pescoço ou conectado ao meu ouvido. No fim, fiquei com um fone no mesmo estilo do original da YAESU quase de graça. Testei tudo e TX é acionado com captação do microfone ao se pressionar o botão usado para atender e delisgar chamadas , embora o ganho seja inferior ao microfone interno do rádio (quando você fala direto no HT o som fica mais alto do que quando você fala pelo fone). Só pra vocês perceberem a diferença de preços entre os dois fones, mostro abaixo os dois na Vertex MH-37A4B RX/TX Light Duty Ear Piece for Yaesu:Amazon:

Vertex MH-37A4B RX/TX Light Duty Ear Piece for Yaesu: US$42,00

http://www.amazon.com/Vertex-MH-37A4B-Light-Piece-Yaesu/dp/B003J37576

Nokia Stereo Headset WH-102 WH102 3.5mm: US$8,47

http://www.amazon.com/Nokia-Stereo-Headset-Connector-Packaging/dp/B003124190

A seguir estão algumas fotos do meu fone já cortado para orientar melhor quem quiser fazer o mesmo:

Google sob ataque cibernético? Erro 502 pode indicar.

Hoje, a partir das 15:30, vários serviços oferecidos pela Google começaram a apresentar resposta de erro 502 o que indica problema de comunicação interna no backend dos servidores da empresa. Esse tipo de erro é um indício um ataque de negação de serviços distribuída, comumente conhecido como DDoS. Ainda no mês de novembro, dia 23, a Google foi vítima de ataques vindos do paquistão, onde alguns domínios da Gigante de Buscas terminados em .tk foram pichados.

Vamos eperar para ver o desenrolar dos acontecimentos.

Publicado em Outros

13 Comentários

Lei de crimes cibernéticos é aprovada com vitória para a comunidade de segurança da informação

Ontem foi aprovada, em sessão extraordinária da Câmara dos Deputados, a lei que tipifica o crime de invadir computadores. Muito se tem debatido sobre essa lei, principalmente no que tange os efeitos dela para profissionais de segurança da informação pois, além de criminalizar a conduta de invadir, a lei criminalizaria também a conduta de criar ferramentas usadas para tanto. Militei exaustivamente contra essa criminalização de ferramentas usadas para quebrar segurança, visto que a quebra de segurança é uma das práticas comuns de quem trabalha no ramo. Além disso, criminalizar tais ferramentas seria o mesmo que criminalizar o chaveiro por conta da gazua, ou da chave mestra. Seria também um golpe fatal em nossa defesa nacional em tempos de ciberguerra. Os trabalhos de mobilização foram intensos (com muitos colegas em conjunto com a mesma iniciativa) e posso dizer com orgulho de nossa capacidade de mobilização e da postura democrática de nossos parlamentares que a lei foi aprovada com a mudança necessária para descriminalizar não apenas a questão das ferramentas, mas também qualquer prática de quebra de segurança que tenha fins legítimos, construtivos ou, como a lei define, lícitos.

Ontem, sob forte pressão e com muito dificuldade, um grupo de deputados consciente da necessidade de melhorar a lei conseguiu adicionar um emenda de redação que deixou clara a intenção do congresso de criminalizar apenas a conduta de quem invade computadores (ou cria ferramentas de ataque) “para obter vantagem ilícita”. Veja que é clara a intenção de poupar os profissionais de segurança, fruto de toda a nossa mobilização, o que pode se visto no parecer da Comissão de Constituição e Justiça (CCJ), proferido oralmente na sessão de ontem:

E, nesse mesmo diapasão, restabelecendo a redação original da Câmara, em especial no que se relaciona ao art. 154, substituir o verbo “devassar”, que foi incluído pelo Senado, pelo verbo “invadir” e, mais do que isso, restabelecer aquele “especial fim de agir ou obter vantagem ilícita”, que a Câmara dos Deputados aprovou. E a explicação é simples: se nós não recuperarmos este “especial fim de agir ou obter vantagem ilícita”, qualquer técnico de segurança de informática poderá ser criminalmente punido, mesmo ele querendo, mesmo ele intencionando consertar, aperfeiçoar o sistema de segurança danificado.

Agora, é evidente que, restabelecendo a redação da Câmara no sentido de acrescentar o “especial fim de agir” consubstanciado na expressão “obter vantagem ilícita”, aí, sim, nós poderemos ter a segurança necessária para reprimir a conduta daquele que, com dolo, daquele que, com má-fé, daquele que, com especial propósito de causar dano a outrem, venha, através da invasão de dispositivo informático alheio, conectado ou não à rede de computadores, mediante violação indevida de mecanismo de segurança e com o fim de obter, adulterar ou destruir dados ou informações sem autorizaçãoo expressa ou tácita do titular do dispositivo, a instalar vulnerabilidades ou obter vantagem ilícita.

Nesse caso, nós estaremos transformando o tipo penal que veio do Senado como um crime de mera conduta em um crime material, isto é, um crime que se satisfaz com a configuração do especial fim criminoso de agir que é consistente na obtenção de vantagem ilícita.

Portanto, Sr. Presidente, na rejeição que se recomenda aos Deputados das Emendas 1, 4 e 5 do Senado, o que se propõe é o restabelecimento da redação original da Câmara que satisfaz ao princípio da reserva legal, não pune técnicos de segurança, de informática e concentra seu foco naqueles que querem de fato praticar dano a ouras pessoas.

E o parecer foi reforçado com o outro da Comissão de Segurança Pública e Combate ao Crime Organizado (CSPCCO):

Então, sobre as Emendas nos 2, 3 e 5, somos pela aprovação; sobre a Emenda no 4, pela rejeição. A Emenda no 1 nós vamos aprovar parcialmente, com as seguintes ressalvas: a palavra “devassar” será substituída por “invadir”. E ao final da redação, depois do termo “vulnerabilidade”, acrescentar “para obter vantagem ilícita”.

Dessa forma, a lei que irá para sanção presidencial terá o caput do artigo 154-A com a seguinte redação final:

“Art. 154. Invadir dispositivo informático alheio, conectado ou não a rede de computadores, mediante violação indevida de mecanismo de segurança e com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do titular do dispositivo ou instalar vulnerabilidades, para obter vantagem ilícita. ” (negrito nosso)

A parte final (“para obter vantagem ilícita”) é uma excludente de ilicitude para testes de segurança ou pesquisa acadêmica. Asim, mesmo que todos os atos definidos sejam praticados, se não houver objetivo de “obter vantagem ilícita”, não haverá crimine. Isso, sem sombra de dúvidas, promove a segurança da informação e a defesa nacional, servindo de norte para juízes e demais operadores do direito ao se depararem com essa parte tão nova do direito brasileiro.

Essa vitória é de todo o povo brasileiro, mas parabenizo especialmente o Congresso Nacional na figura do Deputado Paulo Teixeira (PT-SP) que, além de autor do projeto de lei, foi o principal articulador das mudanças apresentadas através do diálogo, da construção de propostas alternativas e da mobilização política. Não podemos deixar de mencionar também o Deputado João Arruda (PMDB-PR), co-autor da lei e responsável por abrir inicialmente o canal de diálogo, a Deputada Manuela D’Ávila (PCdoB-RS), também co-autora do projeto, e o Deputado Ariosto Holanda (PSB-CE), grande parceiro da ciência e tecnologia nacionais.

Agora a missão é aprovar o Marco Civil da Internet da forma que quer o povo brasileiro, com neutralidade da rede e preservando a liberdade de expressão. Viva a democracia!

ATUALIZAÇÃO: Veja a explicação do Deputado Paulo Teixeira (PT-SP).

Publicado em Security

Com a tag Carolina Dieckmann, cibrecrimes, Lei cibercrimes, PL2793/2011

5 Comentários